For at få ekstra sikkerhed ønskede jeg at begrænse adgangen til min Cisco SG300-10-switch til kun en IP-adresse i mit lokale undernet. Efter først at konfigurere min nye switch nogle få uger tilbage, var jeg ikke glad for at vide, at alle, der var tilsluttet mit LAN eller WLAN, kunne komme til login siden ved kun at kende IP-adressen til enheden.

Jeg endte med at sive igennem 500-siders manualen for at finde ud af, hvordan man skulle blokere alle IP-adresser, bortset fra dem, jeg ønskede for administrationens adgang. Efter mange test og flere indlæg til Cisco fora, regnede jeg med det! I denne artikel vil jeg gå igennem trinene for at konfigurere adgangsprofiler og profilerregler til din Cisco-switch.

Bemærk : Den følgende metode, jeg beskriver, giver dig også mulighed for at begrænse adgangen til et vilkårligt antal aktiverede tjenester på din switch. Du kan f.eks. Begrænse adgangen til SSH, HTTP, HTTPS, Telnet eller alle disse tjenester efter IP-adresse.

Opret ledelsesadgangsprofil og regler

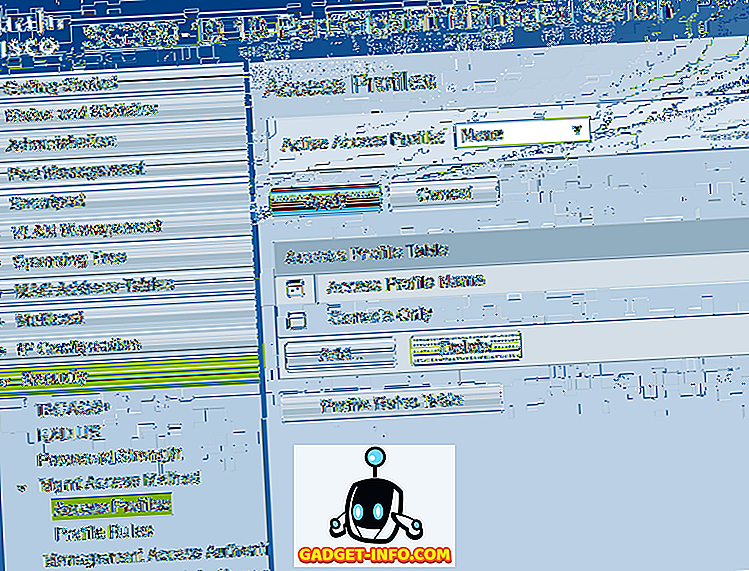

For at komme i gang skal du logge ind på webgrænsefladen for din switch og udvid Sikkerhed og derefter udvide Mgmt Access Method . Gå videre og klik på Adgangsprofiler .

Det første, vi skal gøre, er at oprette en ny adgangsprofil. Som standard skal du kun se profilen Konsol kun . Du vil også bemærke øverst, at Ingen er valgt ud for Active Access Profile . Når vi har oprettet vores profil og regler, skal vi vælge profilens navn her for at aktivere det.

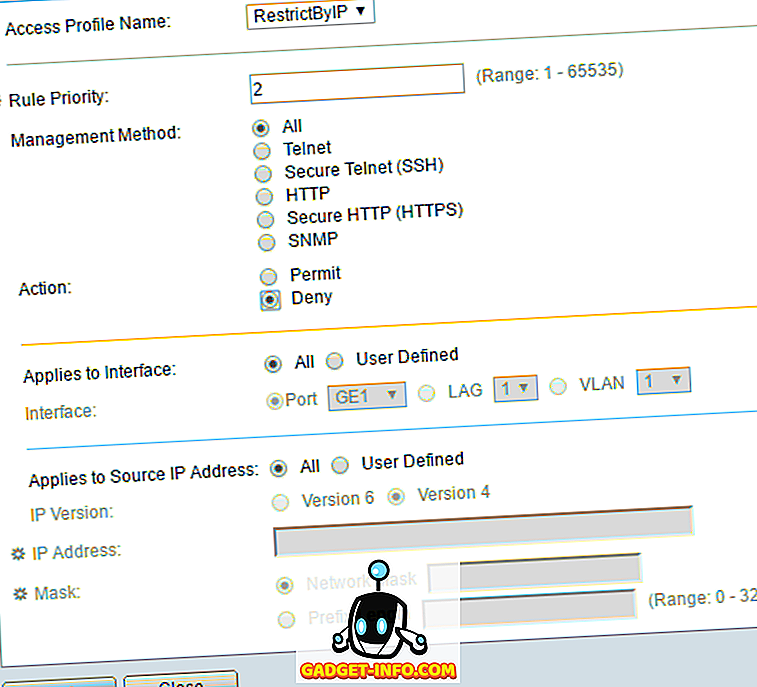

Klik nu på knappen Tilføj, og dette skal oprette en dialogboks, hvor du kan navngive din nye profil og også tilføje den første regel til den nye profil.

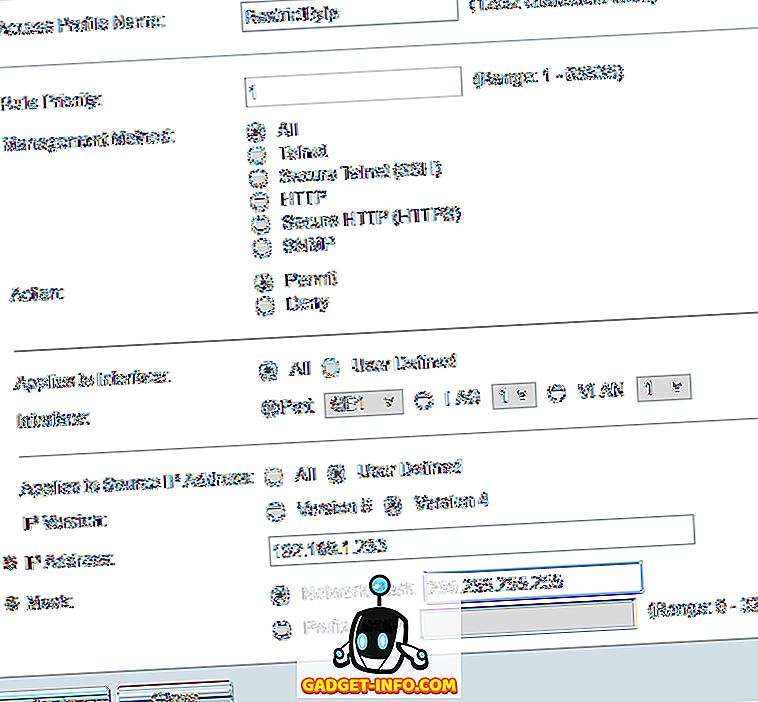

Øverst giver din nye profil et navn. Alle de andre felter vedrører den første regel, der vil blive tilføjet til den nye profil. For regel prioritet skal du vælge en værdi mellem 1 og 65535. Den måde, Cisco fungerer på, er at reglen med den laveste prioritet anvendes først. Hvis det ikke stemmer overens, anvendes den næste regel med den laveste prioritet.

I mit eksempel valgte jeg en prioritet på 1, fordi jeg vil have denne regel til at blive behandlet først. Denne regel er den, der tillader den IP-adresse, som jeg vil give adgang til kontakten. Under ledelsesmetode kan du enten vælge en bestemt tjeneste eller vælge alt, hvilket vil begrænse alt. I mit tilfælde valgte jeg alt, fordi jeg kun har SSH og HTTPS aktiveret alligevel, og jeg administrerer begge tjenester fra en computer.

Bemærk, at hvis du kun ønsker at sikre SSH og HTTPS, skal du oprette to separate regler. Handlingen kan kun nægtes eller tillades . For mit eksempel valgte jeg Tillad, da dette vil være for den tilladte IP. Dernæst kan du anvende reglen til en bestemt grænseflade på enheden, eller du kan bare forlade den i All, så den gælder for alle porte.

Under Anvendes til kilde-IP-adresse skal vi vælge Brugerdefineret her og derefter vælge Version 4, medmindre du arbejder i et IPv6-miljø. I så fald vælger du Version 6. Skriv nu i IP-adressen, der får adgang og type i en netværksmaske, der matcher alle relevante bits, der skal ses på.

For eksempel, da min IP-adresse er 192.168.1.233, skal hele IP-adressen undersøges, og derfor har jeg brug for en netværksmaske på 255.255.255.255. Hvis jeg ønskede at reglen skulle gælde for alle på hele undernetværket, ville jeg bruge en maske på 255.255.255.0. Det ville betyde, at alle med en 192.168.1.x-adresse ville være tilladt. Det er ikke det, jeg vil gøre, selvfølgelig, men forhåbentlig forklarer det, hvordan man bruger netmasken. Bemærk, at netværksmasken ikke er undernetmasken til dit netværk. Netværksmasken siger blot, hvilke bits Cisco skal se på, når du bruger reglen.

Klik på Anvend, og du skal nu have en ny adgangsprofil og regel! Klik på Profilregler i menuen til venstre, og du skal se den nye regel, der er anført øverst.

Nu skal vi tilføje vores anden regel. For at gøre dette skal du klikke på knappen Tilføj, der vises under profilregeltabellen .

Den anden regel er virkelig enkel. For det første skal du sørge for, at adgangsprofilnavnet er det samme, som vi netop har oprettet. Nu giver vi bare reglen en prioritet på 2 og vælger Afvis for handlingen . Sørg for, at alt andet er indstillet til Alle . Det betyder, at alle IP-adresser vil blive blokeret. Men da vores første regel bliver behandlet først, vil denne IP-adresse blive tilladt. Når en regel er matchet, ignoreres de øvrige regler. Hvis en IP-adresse ikke svarer til den første regel, kommer den til denne anden regel, hvor den vil matche og blive blokeret. Pæn!

Endelig skal vi aktivere den nye adgangsprofil. For at gøre det, skal du gå tilbage til Adgangsprofiler og vælge den nye profil fra rullemenuen øverst (ved siden af Active Access Profile ). Sørg for at klikke på Anvend, og du skal være god til at gå.

Husk, at konfigurationen for øjeblikket kun gemmes i den kørende konfiguration. Sørg for at gå til Administration - Filhåndtering - Copy / Save Configuration for at kopiere den kørende konfiguration til startkonfigurationen.

Hvis du vil tillade mere end en IP-adresse adgang til kontakten, skal du bare oprette en anden regel som den første, men give den en højere prioritet. Du skal også sørge for, at du ændrer prioriteten for nægtereglen, så den har højere prioritet end alle tilladelsesreglerne . Hvis du løber ind i problemer eller ikke kan få det til at fungere, er du velkommen til at skrive i kommentarerne, og jeg vil forsøge at hjælpe. God fornøjelse!